Wapiti est un outil de scan d’application web en mode fuzzer afin de détecter d’éventuels vulnérabilités.

Wapiti est un outil de scan d’application web en mode fuzzer afin de détecter d’éventuels vulnérabilités.

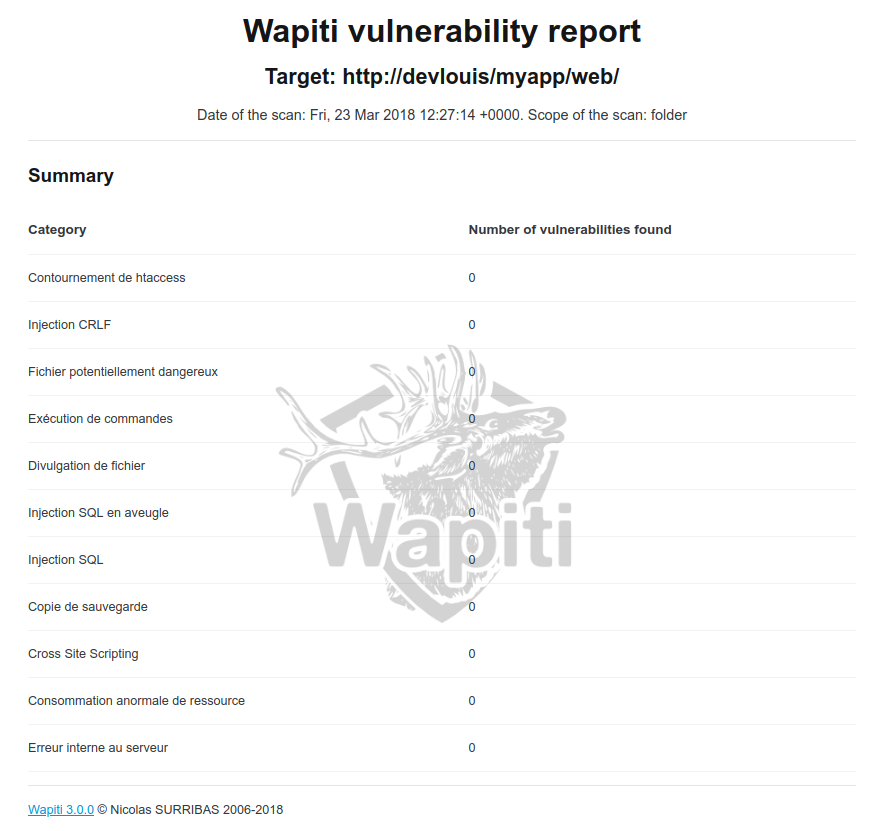

Il parse les pages web et renvoie un audit des différentes failles présentes : XSS, injection SQL, CRLF etc.

Les instructions d’installation sont détaillées sur le site officiel.

Concernant Ubuntu, voici comment procéder :

sudo apt-get install python3-venv libxml2 libxml2-dev libz-dev libxslt1-dev python3-dev

cd wapiti-3.0.0

sudo python3 setup.py install

Le ManPage est disponible sur la documentation.

Exemple d’utilisation

wapiti -u http://devlouis/myapp/web/ -v 2 -o myapp -x http://devlouis/myapp/web/_profiler* -t 10 --color -f json

Le scan peut être intégrer à votre Pipeline Jenkins de cette façon.

Explications

- -u l’URL à parser

- -v 2 verbeux (level 2)

- -o myapp nom du dossier pour l’output HTML

- -x http://….. URL à exclure (dans l’exemple j’exclu tout après _profiler)

- -t 10 considère une page en timeout après 10 secondes

- –color plus sympa visuellement dans la console

- -f json format d’output en JSON (par défaut = html)

Le reporting au format HTML est plus lisible (Cf. image), mais le format JSON est préférable car il permet de parser le fichier afin de déclencher une exception si des vulnérabilités sont détectées.

Lister les modules disponibles

wapiti --liste-modules